کشف آسیبپذیری سیم جَکر در تمام سیم کارتها؛ هک فقط با یک پیامک مخفی : محققان امنیتی حمله مبتنی بر پیام کوتاه به نام سیم جکر را کشف کرده اند که می تواند برای ردیابی اشخاص با هر مدل گوشی موبایل توسط نهادهای نظارتی کاربرد داشته باشد.

سیم جکر

یک محقق امنیتی از موسسه «AdaptiveMobile Security» معتقد است که بدون شک این روش حمله توسط یک شرکت خصوصی توسعه یافته؛ شرکتی که گفته می شود برای ردیابی اشخاص، با دولت ها همکاری می کند. این آسیب پذیری حداقل از ۲ سال در کشورهای مختلف برای سوء استفاده و نظارت بر افراد به کار رفته است. به ادعای محققان این حمله در مقایسه با روش های حمله به شبکه های موبایل که پیش از این دیده شده بود، از نظر پیچیدگی یک جهش بزرگ محسوب می شود.

سیم جکر در مقایسه با روش های حمله به شبکه های موبایل یک جهش بزرگ است

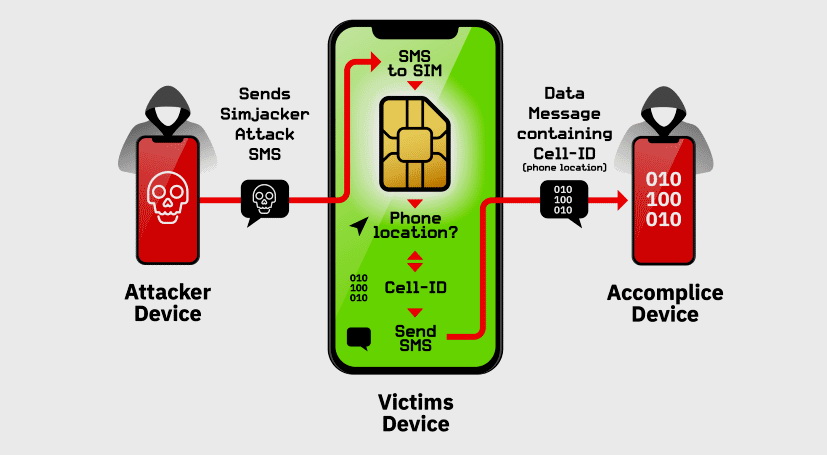

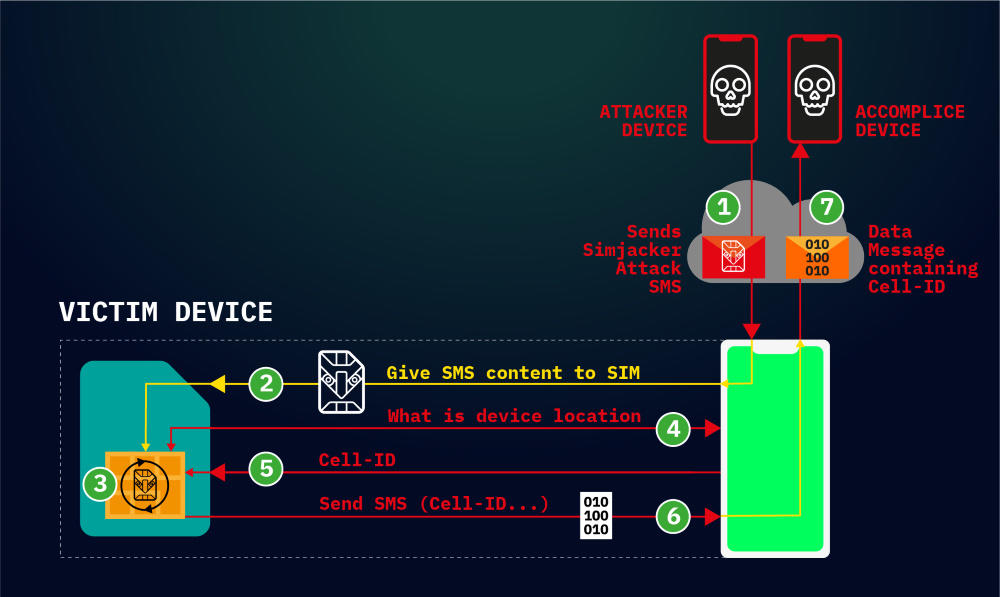

حمله سیم جکر از یک گوشی هوشمند، یک مودم GSM یا هر سرویس به شخص که امکان ارسال پیام کوتاه به گوشی موبایل قربانی را داشته باشد، آغاز می شود. پیام ارسالی حامل یک دستور العمل ابزار نرم افزاری سیم کارت است که از اپلیکیشنی مقیم در سیم کارت (نه در گوشی) پشتیبانی می کند. ابزار نرم افزاری سیم کارت یک استاندارد سیستم GSM است که دریافت خدماتی از جمله ارزش افزوده را ممکن می کند. با استفاده از این قابلیت می توان تغییراتی در دستگاه انجام داد. به عنوان مثال مرورگر اجرا شود، یک آوا پخش شود یا یک پاپ آپ برای کاربر به نمایش در آید. در گذشته اپراتورها از این پروتکل برای ارسال پیشنهادات تبلیغاتی یا ارسال اطلاعات صورت حساب به کاربران استفاده می کردند.

به گفته AdaptiveMobile، حمله سیم جکر از این ابزار سوء استفاده می کند تا گوشی قربانی را به ارسال اطلاعات مکانی و کد IMEI مجبور کند. سپس سیم کارت، اطلاعات را در یک اس ام اس به دستگاهی ثالث ارسال می کند. بدتر این که حمله سیم جکر به طور کامل در خفا انجام می شود و قربانی اثری از ارسال یا دریافت پیام کوتاه را مشاهده نمی کند. به این ترتیب می توان در طول یک روز، هفته یا ماه، بارها و بارها موقعیت مکانی کاربر را ردیابی کرد، بدون اینکه حتی مطلع شود.

علاوه بر این از آنجایی که سیم جکر تنها به سیم کارت مبتنی است، می تواند روی هر نوع گوشی موبایل عمل کند. به گفته متخصصان AdaptiveMobile تقریباً گوشی های تمامی شرکت ها از جمله اپل، ZTE، موتورولا، سامسونگ، گوگل، هواوی و حتی دستگاه های اینترنت اشیاء مجهز به سیم کارت در مقابل این حمله آسیب پذیر هستند. تنها خبر خوب این است که حمله، مبتنی بر پیام های کوتاه معمول نیست و به این منظور باید از کدهای باینری استفاده شود. به عبارت دیگر اپراتورهای شبکه می توانند با تغییراتی در تجهیزات به سادگی عبور چنین داده هایی را در شبکه مسدود کنند.

از آنجایی که AdaptiveMobile نام شرکتی که این حملات را انجام داده فاش نکرده مشخص نیست که سیم جکر برای ردیابی مجرمین یا تروریست ها به کار رفته یا خیر. شاید هم برای ردیابی مخالفان یا سیاستمداران مورد استفاده قرار گرفته باشد. با این حال اشاره شده که این روش حمله به طور روزانه و در تعداد بالا اتفاق افتاده. در بیشتر موارد تنها چند بار در روز به شماره تلفن های خاص حمله شده اما این حملات برای مدت های طولانی ادامه داشته است. با این حال برخی شماره های تلفن همراه صدها بار در بازه زمانی ۷ روزه ردیابی شده اند که خبر از مهم بودن شخص مورد ردیابی می دهند.

به گفته محققان AdaptiveMobile، روش حمله سیم جکر را نمی توان یک ابزار نظارت جمعی به حساب آورد اما می تواند برای ردیابی تعداد زیادی از شماره تلفن ها برای اهداف مختلف کاربرد داشته باشد.

منبع: دیجیاتو